همانطور که ممکن است بدانید، کیف پول های لجر نانو شما (Ledger Nano S، Nano S Plus و Nano X) پلتفرمهای باز هستند. که از امنیت Secure Elements استفاده میکنند.

سیستم عامل لجر (OS) برنامه هایی را بارگیری می کند. که از API های رمزنگاری استفاده می کنند. سیستم عامل همچنین مکانیزم های جداسازی و استخراج کلید را ارائه می دهد.

این فناوری سطح بالایی از امنیت را حتی در برابر مهاجمی که به دستگاههای شما دسترسی فیزیکی دارد، فراهم میکند. و کیف پول های لجر نانو، شما را به ابزاری عالی برای مدیریت امن داراییهای دیجیتال شما تبدیل میکند. اما آنها همچنین برای ایمن کردن اعتبار ورود شما به بسیاری از خدمات آنلاین بسیار مناسب هستند.

به همین دلیل است که ما یک برنامه کاربردی جدید به نام کلید امنیتی ایجاد کردهایم، که استاندارد WebAuthn را برای احراز هویت فاکتور دوم (2FA)، احراز هویت چند عاملی (MFA) یا حتی احراز هویت بدون رمز عبور پیادهسازی میکند.

پیشنهاد مطالعه : سیف پال احراز هویت را برای استفاده از بایننس اجباری کرد.

به دلیل محدودیت های سیستم عامل، این برنامه کلید امنیتی دارای محدودیت هایی است:

پیشنهاد مطالعه : راهنمای جامع کیف پول بلاک چین برای سال 2022

Web Authentication یا به اختصار WebAuthn استانداردی است که توسط W3C و FIDO Alliance نوشته شده است. این یک مکانیسم احراز هویت کاربران را بر اساس رمزنگاری کلیدهای عمومی به جای رمزهای عبور مشخص می کند.

انگیزه ایجاد چنین استانداردی این بود که وجود آنلاین فعلی ما بر اساس رمزهای عبور ساخته شده است. و بیشتر موارد نقض امنیتی مربوط به رمزهای عبور سرقت شده یا ضعیف است.

پیشنهاد مطالعه : 10 دلیل برای امن بودن کیف پول سخت افزاری سیف پال SafePal S1

رمزنگاری کلید عمومی که به نام رمزنگاری نامتقارن نیز شناخته می شود، یک مکانیسم رمزنگاری مبتنی بر داشتن دو کلید مرتبط است:

این کلیدها دارای ویژگی زیر هستند:

از کلید عمومی می توان برای تأیید اینکه آیا پیامی توسط کلید خصوصی امضا شده است. یا خیر استفاده کرد.

بیایید در نظر بگیریم که یک کاربر، باب، یک جفت کلید ایجاد می کند و کلید عمومی را با آلیس به اشتراک می گذارد. اگر باب پیامی برای آلیس ارسال کند، او میتواند با استفاده از کلید خصوصی خود پیام را امضا کند. و آلیس میتواند با استفاده از کلید عمومی تأیید کند. که پیام واقعاً توسط باب امضا شده است، که تنها کسی است که میداند کلید خصوصی چیست.

در مورد احراز هویت، این بدان معنی است که کاربر می تواند یک جفت کلید ایجاد کند. و کلید عمومی را با یک سرویس آنلاین به اشتراک بگذارد. بعداً، کاربر می تواند با اثبات به سرویس آنلاین که کلید خصوصی را می داند، خود را احراز هویت کند.

همه اینها بدون نیاز به ارسال کلید خصوصی به سرویس آنلاین! این بدان معنی است که کلید خصوصی را نمی توان در پایگاه داده های سرور به سرقت برد و یا در طول ارتباطات کاربر به سرور رهگیری کرد.

پیشنهاد مطالعه : کیف پول سختافزاری چیست؟

استاندارد WebAuthn همچنین دارای خاصیت انعطاف پذیری در برابر حملات فیشینگ کلاسیک است.

اساساً، حمله فیشینگ حملهای است که در آن یک هکر شما را فریب میدهد تا اطلاعات حساس، در مورد ما، اعتبارنامه ورود به سیستم را فاش کنید.

برخلاف سایر مکانیسمهای MFA مانند OTP، مکانیسم WebAuthn در برابر چنین حملاتی مقاوم است. در واقع، هر جفت کلید به یک مبدأ یا دامنه وب خاص متصل است، به این معنی که حمله ای سعی دارد شما را فریب دهد تا از اعتبار WebAuthn در دامنه دیگری استفاده کند (مثلاً یک سایت جعلی با URL best-service.com به جای سایت قانونی. url best.service.com) از کار می افتد زیرا دستگاه احراز هویت یک جفت کلید متناظر برای آن دامنه نخواهد داشت. بنابراین حمله شکست خواهد خورد و حریف هیچ اطلاعات مفیدی به دست نخواهد آورد.

پیشنهاد مطالعه : فروش ویژه کیف پول سخت افزاری کول ولت اس

WebAuthn استفاده از عناصر امنیتی سخت افزاری را برای ذخیره ایمن کلیدهای خصوصی توصیه می کند.

با توجه به برنامه کلید امنیتی لجر، کلیدهای خصوصی در دستگاه Secure Element (SE) ذخیره میشوند که ارزیابی امنیتی معیارهای مشترک را گذراندهاند – یک استاندارد بینالمللی برای کارتهای بانکی و الزامات دولتی – و گواهی EAL5+ را دریافت کردهاند.

احراز هویت WebAuthn تأیید شده است، به این معنی که سرور می تواند تأیید کند که دستگاه احراز هویت قانونی است.

این را می توان در برخی از سرویس ها فعال کرد تا فقط لیست کوتاهی از دستگاه های احراز هویت را مجاز کند یا منابع جعلی را شناسایی کند.

پیشنهاد مطالعه : فروش ویژه لجر نانو اس فرانسه کلی و جزئی

ابتدا مشخص می کنیم بازیگران مختلف کدامند:

دو عملیات اصلی WebAuthn وجود دارد که می توان آنها را به صورت زیر ادامه داد:

ثبت نامی که در طی آن:

احراز هویتی که طی آن:

برنامه Ledger FIDO-U2F در حال پیاده سازی FIDO U2F، نسخه قبلی FIDO2 است که در استاندارد WebAuthn گنجانده شده است. این نسخه قبلی برای استفاده به عنوان عامل دوم برای رمزهای عبور طراحی شده بود، در حالی که WebAuthn به منظور اجازه احراز هویت بدون رمز عبور است.

در سطح جهانی، تجربه کاربری بهتری را امکان پذیر می کند:

نرم افزار استاندارد WebAuthn و در نتیجه کلید امنیتی لجر در بسیاری از سیستم عامل ها و مرورگرهای وب پشتیبانی می شود:

پشتیبانی کامل از فایرفاکس در لینوکس و MacOS در حال توسعه است، در حال حاضر تنها U2f پیاده سازی شده است.

خدمات WebAuthn

WebAuthn اکنون به استقبال گسترده ای رسیده است. بنابراین، برنامه کلید امنیتی لجر را می توان در بسیاری از سرویس ها برای احراز هویت چند عاملی و گاهی اوقات برای احراز هویت بدون رمز استفاده کرد.

در اینجا عصاره ای از خدمات پیاده سازی Webauthn آورده شده است:

1. Ledger Live را دانلود کنید. و برنامه Security Key را در بخش My Ledger انتخاب کنید تا آن را روی دستگاه خود نصب کنید.

2. تنظیمات مناسب را روی سرویس مورد نظر (AWS، Dropbox، Facebook، Google، GitHub، Microsoft، Twitter، …) تنظیم کنید.

3. از کلید امنیتی خود برای ورود به سیستم استفاده کنید!

به لطف ترکیب امنیت سرویس شخص ثالث و برنامه کلید امنیتی ما، اکنون امنیت پیشرفته ای را برای حساب های خود فعال کرده اید.

کلیدهای SSH توسط توسعه دهندگان در برخی شرایط بحرانی از احراز هویت گرفته تا سرور GIT تا اتصال به سرورهای تولید حیاتی استفاده می شود. دستگاه های Ledger قبلاً راهی برای ایمن کردن کلیدهای SSH شما با استفاده از Ledger SSH Nano Application داشتند.

با این حال، این نیاز به استفاده از یک برنامه نانو اختصاصی و یک عامل در رایانه شما داشت.

موضوع دیگه این نیست. OpenSSH 8.2 یک ویژگی جدید را معرفی کرد که امکان استفاده “بومی” از دستگاه های احراز هویت FIDO را برای ذخیره سازی کلید SSH فراهم می کند.

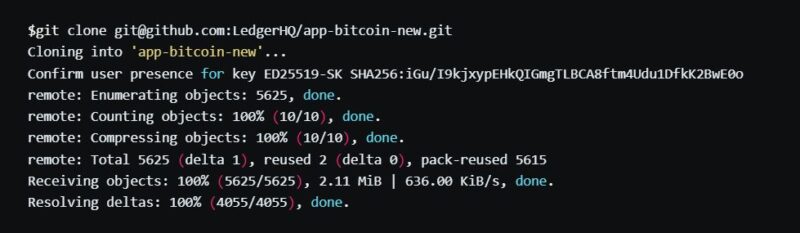

بیایید ببینیم چگونه می توان از آن برای تعامل با یک مخزن GitHub استفاده کرد:

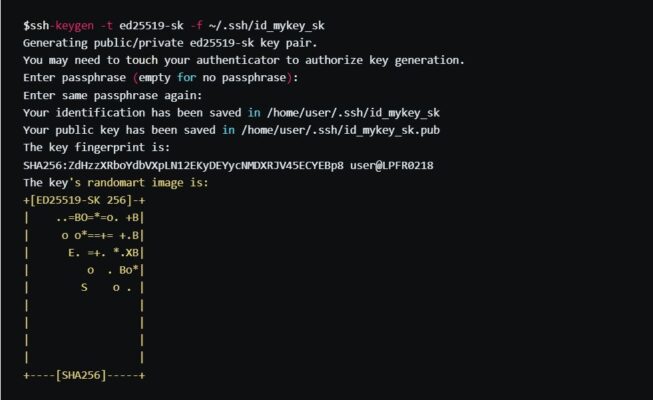

1. یک جفت کلید ایجاد کنید:

2. کلید SSH را در حساب GitHub خود ثبت کنید. (به مستندات GitHub مراجعه کنید.)

3. از آن به عنوان مثال برای شبیه سازی یک مخزن استفاده کنید.

اگر چند کلید SSH دارید، میتوانید این پاسخ StackOverflow را دنبال کنید تا به جای کلید پیشفرض، یک کلید خاص را انتخاب کنید.

هنگام ایجاد یک جفت کلید SSH با استفاده از ssh-keygen و کلید امنیتی خود، می توانید:

برنامه امنیتی کلید جفت کلید خصوصی-عمومی را از:

nonce و برخی فراداده های رمزگذاری شده در یک رشته بایت مات محصور می شوند. این رشته بایت در حین ثبت نام به طرف متکی ارسال می شود. این دادهها با استفاده از AES-SIV رمزگذاری میشوند، که هنوز در Ledger Nano S پشتیبانی نمیشود. بنابراین برنامه در این دستگاه در دسترس نیست.

پس از احراز هویت، طرف متکی رشته بایت را که توسط دستگاه احراز هویت میشود، پس میفرستد و سپس از nonce برای تولید کلید خصوصی استفاده میشود. اکنون، در صورت به روز رسانی برنامه یا به روز رسانی سیستم عامل، فضای ذخیره سازی دائمی برنامه از بین می رود. این بدان معناست که شمارنده ResetGeneration مجدداً روی 0 مقدار دهی اولیه می شود. بنابراین، اگر مقدار شمارنده ResetGeneration قبل از نصب مجدد برنامه 0 نبود، تمام اعتبارنامه هایی که کار می کردند به عنوان ابطال در نظر گرفته می شوند. با این حال، استفاده از تماسهای تنظیم مجدد FIDO2 در کاربردهای کلاسیک غیرعادی است، بنابراین اعتبارنامه شما باید ایمن باشد.

WebAuthn همچنین اجازه ایجاد اعتبارهای مقیم یا قابل کشف را می دهد. ایده این است که در مقابل احراز هویت اسمی، طرف متکی رشته بایت مات حاوی nonce اعتبار را به دستگاه ارسال نمی کند. بنابراین، دستگاه باید آن را در ذخیره سازی دائمی ذخیره کند. مجدداً، این حافظه پایدار در طول بهروزرسانی برنامه یا سیستمافزار پاک میشود و بنابراین آن اعتبارنامهها حذف خواهند شد.

منبع (ledger.com)

تهران لجر آموزش، قیمت و فروش کیف پول سخت افزاری ارز دیجیتال. با بیش از 5 سال سابقه درخشان فعالیت در حوزه واردات کیف پول سخت افزاری ارز دیجیتال. فروشگاهی که امنیت و سهولت را یکجا به شما هدیه می دهد.

لجرهای خریداری شده از تهران لجر دارای ۷۲ ساعت مهلت تست و خدمات ۲۴/۷ است.

دفتر مرکزی: 02171057121

همراه :09353810897